¿Puedes protegerte de un ataque como el de Pegasus? La respuesta es sí, pero necesitas una solución diferente y vas a entender porque los gobiernos estan empezando a usarla y ya no es un secreto.

Si partimos de que Pegasus es una solución de tipo SAS (Software as Service) combinada con una compleja aquitectura que vale millones de Euros es evidente que no es nada convencional. Su objetivo una vez infectado el dispositivo es abrir las puertas necesarias para que los equipos agrupados en distintas capas o layers hagan las delicias de sus prinicipales clientes los departamentos de inteligencia.

¿Cómo evitarlo? aumentando tu resiliencia para ello necesitas pensar en una solución equivalente que este diseñada para contrarrestrar el ciber-espionaje y la ciber-extorsión.

Pegasus es el producto estrella de la empresa israelí de vigilancia cibernética NSO Group, sin duda la más conocida de las nuevas empresas visibles de spyware. La tecnología de NSO Group permite a sus clientes, que según el manifiesto de la empresa son siempre gobiernos, nunca particulares o empresas, apuntar a números de teléfono específicos e infectar los dispositivos asociados con el código Pegasus.

¿Que diferencia a Pegasus de otros sistemas basados en spyware?

Van mas alla de un ataque convencional ya que en lugar de tratar de interceptar los datos que se transmiten entre dos dispositivos, probablemente encriptados permite a sus usuarios literalmente apoderarse del dispositivo. Pegasus obtiene acceso a todo lo que contiene, cuando quiere y como quiere.

Cuando un teléfono se ve comprometido, se hace de tal manera que permite a los atacantes obtener privilegios administrativos en el dispositivo

Para mantener su capacidad de infectar dispositivos, los ingenieros de NSO Group debe actualizar continuamente su tecnología para sorprender a empresas como Apple y Google a medida que aplican parches para corregir vulnerabilidades. Durante la última media década, Pegasus ha evolucionado de un sistema que depende de la ingeniería social a una pieza de software que puede comprometer un teléfono sin que el usuario tenga que hacer clic en un solo enlace !!!. Son los llamados ZERO CLIK EXPLOITS

La batalla no esta perdida sigue leyendo …

La sofisticada arquitectura de Pegasus

Para entender como podemos neutralizar este tipo de ataque conozcamos mejor las principales capas y módulos de estos sistemas que son:

CAPA DE INSTALACIÓN

Una vez seleccionado el objetivo la capa de instalación es la responsable de emitir nuevas instalaciones de agentes,actualizar y desinstalar agentes existentes.

CAPA DE RECOPILACIÓN DE DATOS

Una vez sincronizado con el equipo infectado se encarga de recopilar los datos . Pegasus en sus versiones iniciales parte de cuatro métodos de recolección :

– Extracción de datos

– Monitoreo Pasivo de trafico entrante y saliente

– Activa la cámara, micrófono, GPS y otros elementos para recopilar datos en tiempo real

– Recopilación basada en eventos como emails, notificaciones cambios de localización uso de redes corporativas …

CAPA DE TRANSMISIÓN

La capa de Transmisión de Datos se encarga de transmitir los datos almacenados en el buffer del dispositivo en segundo plano bajo ciertas condiciones para evitar ser detectado donde seran almacenados para su procesamiento por los servidores de comando y control.

CAPA DE PRESENTACIÓN Y ANALISIS

Aqui disponemos de la interfaz de usuario con multiples herramientas que se encargan de presentar los datos recopilados a los operadores y analistas, convirtiendo tus datos en “inteligencia procesable”

Esto se hace gracias a los siguientes módulos:

– Supervisión en tiempo real: presenta datos recopilados en tiempo real de datos específicos o múltiples

objetivos Este módulo es muy importante cuando se trata de objetivos sensibles o durante actividades operativas, donde cada dato que llega es crucial para la toma de decisiones.

– Análisis Offline: Mecanismo avanzado de consultas que permite a los analistas consultar y recuperar cualquier pieza de información que haya sido recopilada. También proporciona herramientas para encontrar conexiones e información ocultas.

– Análisis geobasado: presenta los datos recopilados en un mapa y realiza consultas geo-basadas.

– Reglas y alertas: defina reglas que activen alertas basadas en datos específicos que llegan o

evento que ocurrió. Extrae contactos, mensajes, correos electrónicos, fotos, archivos, ubicaciones, contraseñas, procesos listas.

– Permiso: El mecanismo de permisos permite al administrador del sistema gestionar los diferentes usuarios del sistema. Proporcionar a cada uno de ellos el derecho nivel de acceso solo a los datos que tienen permitido. Esto permite definir grupos en el

organización que maneja solo uno o más temas y otros grupos que manejan

temas diferentes

– Seguridad: El módulo de seguridad monitorea el nivel de seguridad del sistema, asegurándose que los datos recopilados se insertan en la base de datos del sistema limpios y seguros para el futuro revisión.

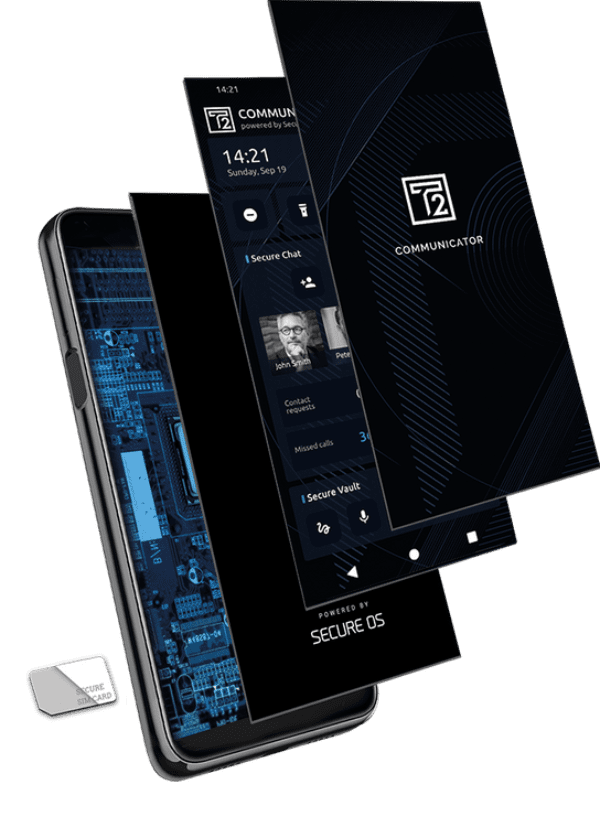

T2 communicator dual la solución preferida por los C-Suite "C-suite" se refiere a los gerentes de nivel ejecutivo dentro de una empresa como el CEO, COO, CFO o más recientemente el CISO que vela por la seguridad y los datos de la empresa.Te explicamos porque es una solución tan segura.

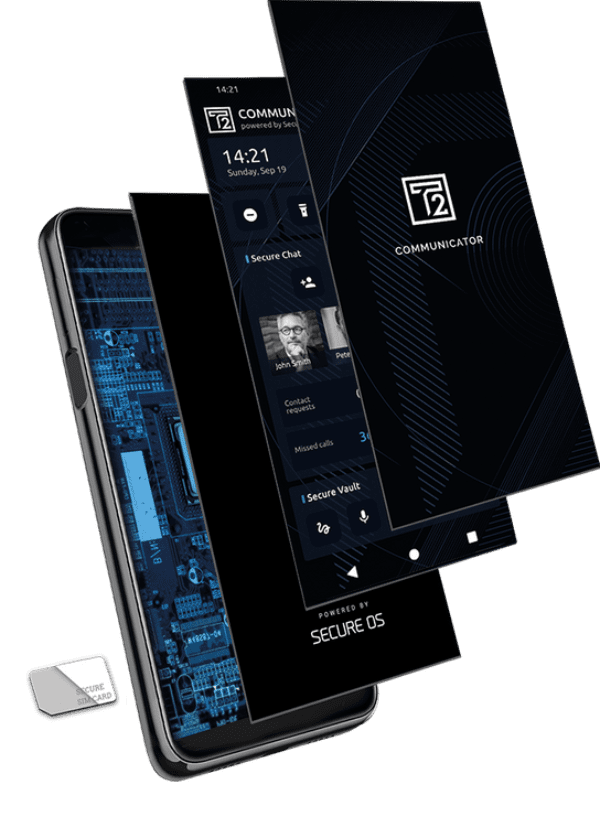

Custom Software Secure OS

Diseñado para evitar puertas de entrada y ataques Zero day con servicio de actualizaciones para respuesta inmediata ante nuevas vulnerabilidades. Monitoriza en cada arranque si se ha inyectado código no autorizado comparandolo contra la huella o “fingerprint” original almacenada. La instalación de aplicaciones en el modo profesional es manejada mediante el secure administration system en remoto.

Resiliencia real frente a spyware y rastreo

T2 COMMUNICATOR Dual cubre los vectores de ataque más explotados: hardware, sistema operativo, conjunto de aplicaciones y conectividad. Las múltiples capas de seguridad evitan el spyware de clic cero como Pegasus, phishing, smishing, seguimiento de ubicación, ataques de man in the middle, y otras técnicas.

Privacidad y Anonimato

Puntos de entrada vulnerables como el micrófono, cámara, GPS y Bluetooth se puede encender y apagar fácilmente cuando sea necesario.

En caso de pérdida o robo de un dispositivo, se puede iniciar una completa borrado remoto del dispositivo. La recuperación es rápida y fácil a través de

copias de seguridad almacenadas.

¿Es el T2 la solución contra Pegasus? Quizas no puedan pero seguiran intentandolo

A esta altura ves la necesidad de tener una solución integral para poder defenderte en igualdad de condiciones no solo es un móvil con encriptación de grado militar, es una combinación de hardware, software y sistema de gestión con actualizaciones de seguridad reales enfocadas a la seguridad de las comunicaciones, repasemos sus fortalezas:

- Inhibición por hardware y software de periféricos sensibles como microfono, bluetooh o GPS

- Secure OS, basado en Chromium desarrollado para minimizar la superficie de ataque.

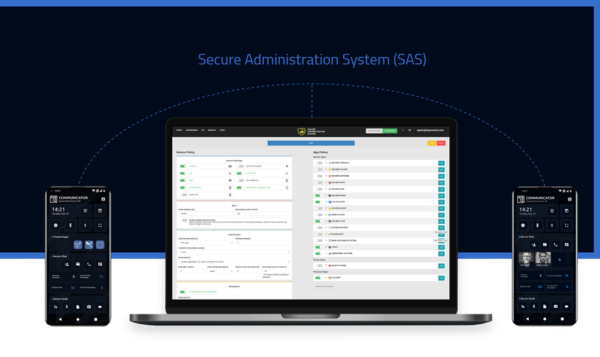

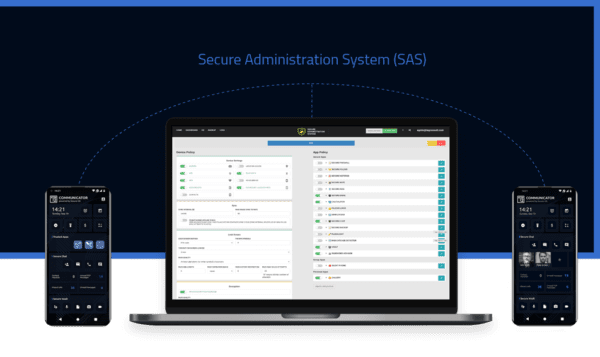

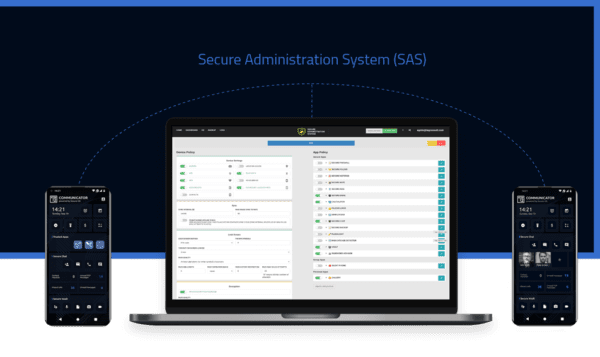

- Secure administration System para gestion y control de la flota de dispositivos

- Asignación de politicas y reglas de seguridad específicas para cada grupo de usuarios creados.

- Sim Multi-Imsi opcional con contramedidas

- Posibilidad de albergar tus propios servidores en tu empresa.

- Aplicaciones exclusivas encriptadas como chat y videollamadas solo para tu flota máxima privacidad y seguridad

- Zona de archivos seguros ( Vault ) con backups automáticos

- En caso de robo e intento de manipulación borrado seguro al iniciar el dispositivo aunque este apagado.